Q: .

-

A.

-

B.

-

C.

-

D.

Correct Answer:

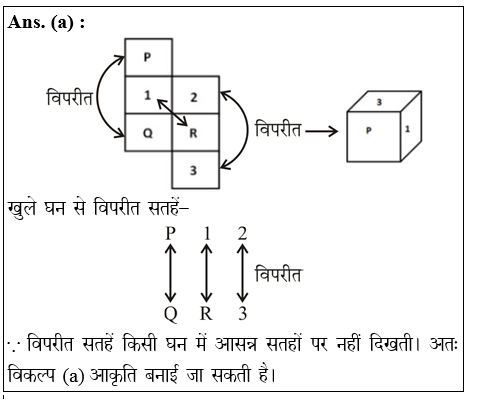

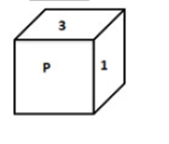

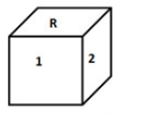

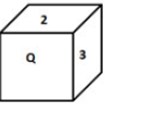

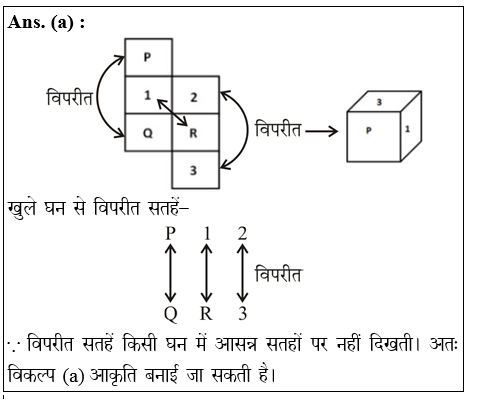

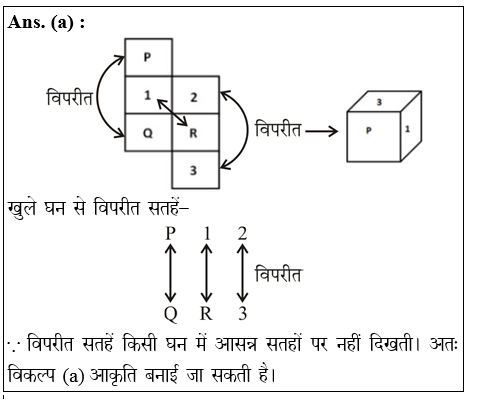

Option A -

Explanations: